SORA SorachanCoin

ショアのアルゴリズム対策/PQCメインネットプロジェクト

SORA:ショアのアルゴリズム対策/PQCメインネットプロジェクト

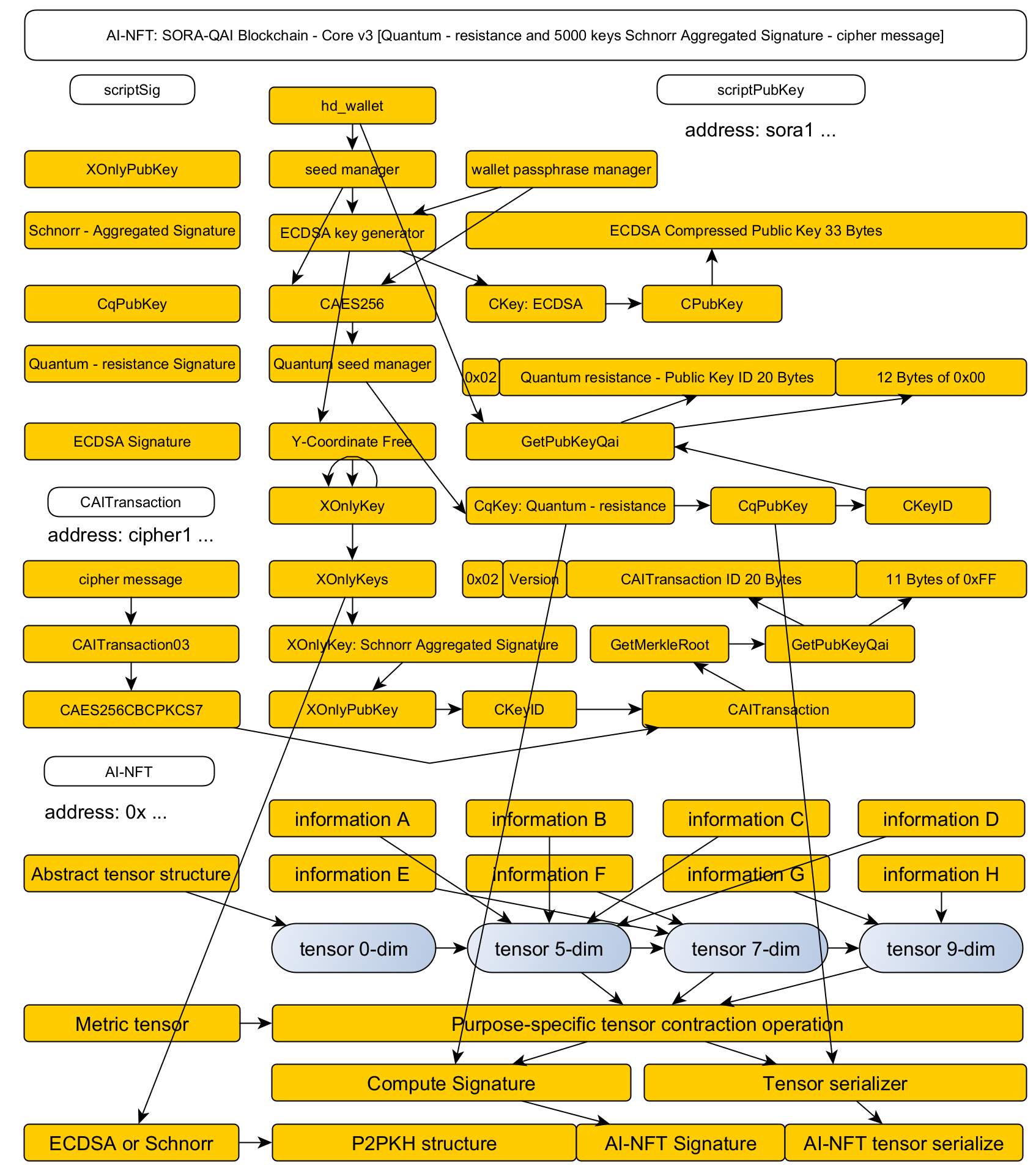

SORAは、量子分野におけるショアのアルゴリズムへの対策として、耐量子暗号(PQC)を実装・検証することに特化したプロジェクトです。

PQCはすでにソフトフォークによってメインネットに導入されており、本番環境で安定して稼働しています。 これは重要な点を示しています。すなわち、PQCはソフトフォークによって問題なくブロックチェーンに組み込めるという事実です。

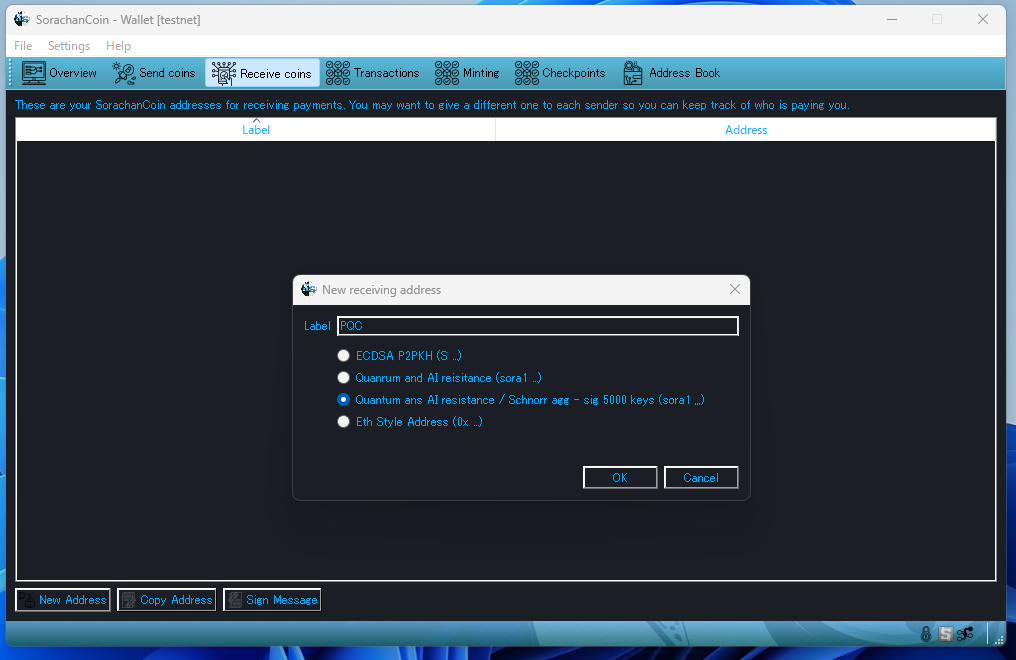

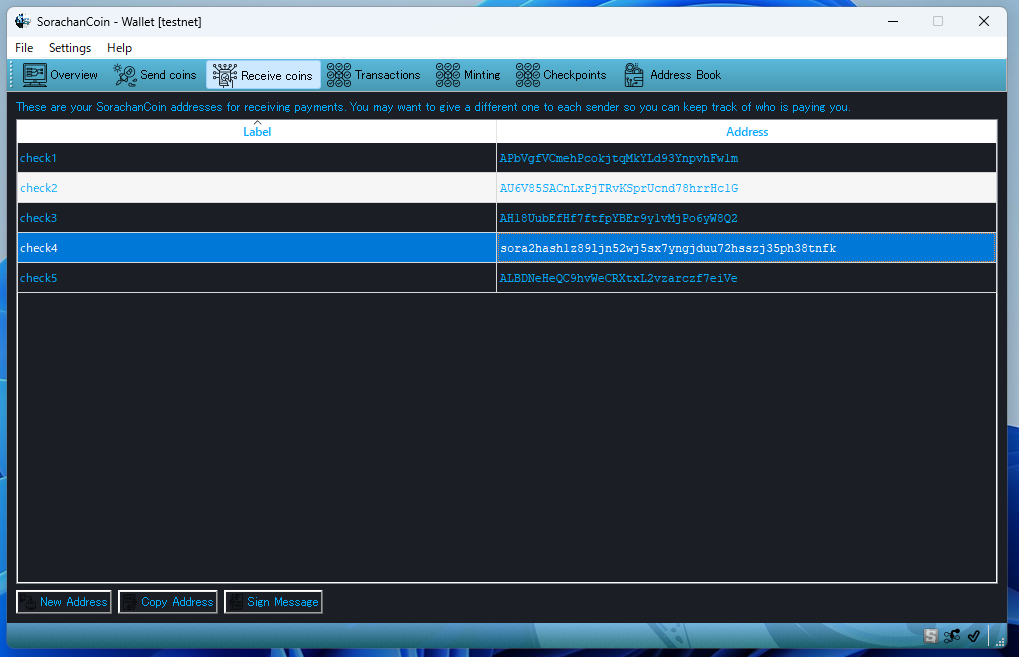

sora1アドレスは、耐量子アドレス形式を表しています。 このアドレスにコインを送信すると、自動的に耐量子暗号(PQC)が適用され、即座に量子耐性が付与されます。